IoTの急増とそのセキュリティ課題

IoTデバイスの台頭は私たちのデジタル環境を変革しており、専門家は2025年までにデバイス数が309億台に達すると予測しています。(Cyber Management Alliance) この急速な成長は、重大なセキュリティリスクをもたらします。

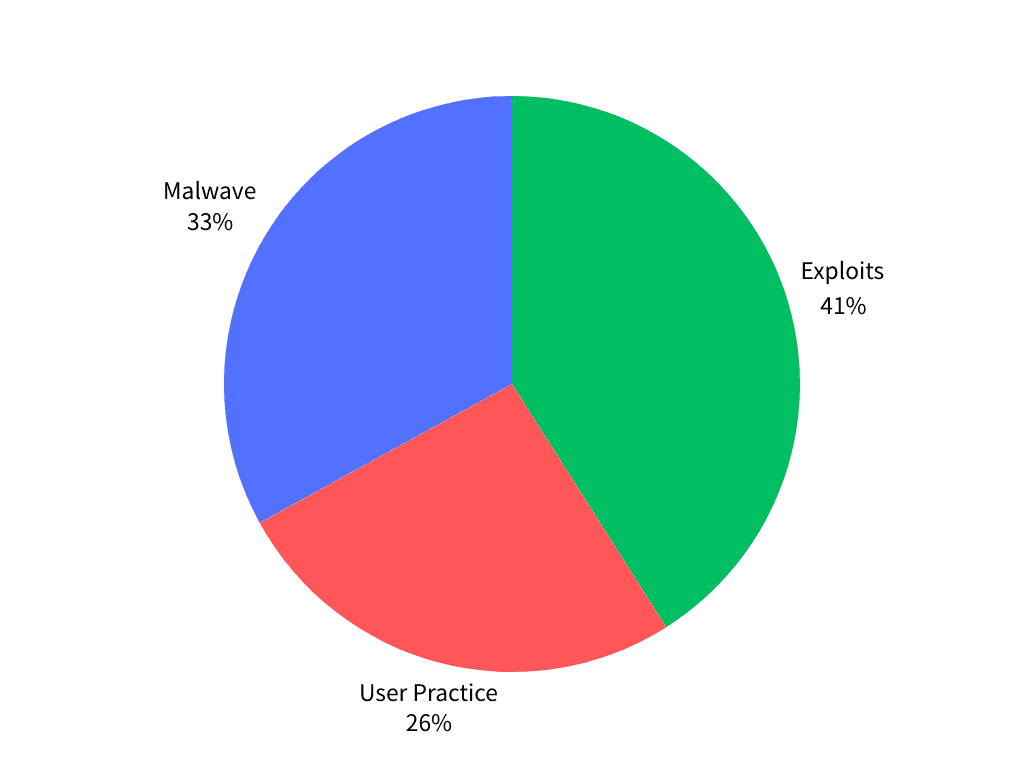

画像:The IoT Boom and Its Security Challenges – IoTセキュリティ懸念に関する最近の調査円グラフ

最近の調査では、重大なIoTセキュリティ懸念が浮き彫りになっています (Palo Alto Networks):

- IoTデバイスの57%が中程度または高深刻度の攻撃に対して脆弱である。

- IoTデバイストラフィックの98%が暗号化されていない。

- 主な脅威には、エクスプロイト(脆弱性攻撃)(41%)、マルウェア(33%)、ユーザーの運用上の問題(26%)が含まれる。

その他の調査結果 (Bitdefender):

- 取締役会メンバーの80%が侵害を予想しているにもかかわらず、サイバーセキュリティ問題に「深く関与している」のはわずか20%である。

オーディオ製品の場合、デバイスへの不正アクセスは盗聴や不正操作につながる可能性があります。また、データ侵害により、音声コマンドやユーザーの好みなどの機密情報が漏洩する恐れもあります。これらのデバイスはボットネットへの組み込みにも脆弱であり、ユーザーが知らないうちに大規模なサイバー攻撃に参加させられる可能性があります。ファームウェアの脆弱性や、新たに出現している音声なりすまし攻撃の脅威は、これらの懸念をさらに複雑化させ、オーディオIoTセクターが直面する複雑なセキュリティ課題を浮き彫りにしています。

これらの多面的な脅威は、特にオーディオ業界において、強化されたIoTサイバーセキュリティ対策が緊急に必要であることを強調しています。この差し迫った問題を認識し、規制当局は行動を起こしています。この規制の動きは、IoTの脆弱性に対する認識の高まりと、メーカーが設計段階からセキュリティを優先する必要性を示唆しています。

欧州委員会の対応強化

これらの世界的な懸念に対応するため、欧州委員会は無線機器指令委任法(Radio Equipment Directive – Delegated Act、以下RED-DA)およびEN 303 645を実施するという画期的な措置を講じました。これらの要件は、セキュリティの新たなゴールドスタンダードを確立します。これは、世界中のオーディオ製品企業が欧州市場にアクセスするために実装しなければならない、頻繁な脆弱性チェックとファームウェアアップデートを意味します。

コンプライアンスは急務

2025年8月の準拠期限が刻々と迫っており、迅速な行動の実現可能性と重要性が強調されています。生産・製造業にとって、この期限は単なる規制上の課題ではなく、グローバルスタンダードに準拠し、セキュリティ意識が高まる市場において自社のIoTサービスのセキュリティと信頼性を確保するための重要な転換点です。

これらの課題に対応するため、Jazz Hipsterの品質保証(QA)専門家は、オーディオ製品に不可欠なサイバーセキュリティ対策に関する包括的なガイダンスを提供し、この進化する環境においてお客様のデバイスと顧客を保護するお手伝いをします。

RED-DAとは?

・定義と起源

・RED-DAの発効

では、これはどのようにして始まったのでしょうか? 2021年10月29日、欧州委員会はRED委任法を採択することにより、RED指令の第3条3項(d)、(e)、(f)を発効させました。これは単なる事務的な更新ではなく、大きな出来事であり、2022年1月12日に欧州連合官報に掲載されました。

これらの主要な条項の内容は以下の通りです:第3条3項(d): 無線機器がネットワークやその機能に損害を与えたり、ネットワークリソースを不正利用したりせず、許容できないサービス低下を防ぐことを保証する。

第3条3項(e): 無線機器が、ユーザーと加入者の両方の個人データとプライバシーを保護するための安全策を組み込むことを義務付ける。

第3条3項(f): 無線機器が詐欺からの保護を保証する機能をサポートすることを要求する。

- 第3条3項(d): 無線機器がネットワークやその機能に損害を与えたり、ネットワークリソースを不正利用したりせず、許容できないサービス低下を防ぐことを保証する。

- 第3条3項(e): 無線機器が、ユーザーと加入者の両方の個人データとプライバシーを保護するための安全策を組み込むことを義務付ける。

- 第3条3項(f): 無線機器が詐欺からの保護を保証する機能をサポートすることを要求する。

・RED-DAの主要側面

RED-DAは、サイバーセキュリティプロトコルの強化を目的としたいくつかの重要な条項に焦点を当てています。第3条3項(d)は、不正アクセスからユーザーデータを保護するために、すべてのデバイスが認証およびデータ暗号化方式を実装することを要求します。第3条3項(e)は、デバイスが一般的な種類のサイバー攻撃に耐えられ、継続的な機能とサービスを保証することを義務付けています。最後に、第3条3項(f)は、システム侵害が発生した場合でもユーザーのプライバシーを維持する能力をデバイスが持つ必要性を強調しています。

・2025年8月までの必須コンプライアンス

RED-DAのこれらの特定規定は、2025年8月1日から必須となる予定です。生産・製造業がEU市場内で製品を販売し続けるためには、これらの条項への準拠が不可欠であり、これらの規制基準へのタイムリーな適応の必要性が強調されています。

・オーディオ製品に関する特別な考慮事項

オーディオ製品は、RED-DAの下で特有の課題と機会に直面します。消費者向けツールとプロフェッショナル向けツールの両方の性質を持つオーディオデバイスは、ファームウェアの改ざんや接続されたサービスを介した不正アクセスなど、特定のサイバー脅威にさらされます。しかし、RED-DAへの準拠はこれらのリスクを軽減し、競争上の優位性となります。Jazz Hipsterのようなオーディオメーカーの長年にわたる品質と信頼性に対する評価は、これらの新しいサイバーセキュリティ基準への積極的な準拠によってさらに高まります。

・ワンストップサービスのアドバンテージ

Jazz Hipsterは、今日の競争環境において、迅速かつ効率的にコンプライアンスを達成することが不可欠であることを理解しています。そのため、当社は設計から試験、認証まで、すべてをカバーする包括的なワンストップサービスを提供しています。当社の包括的なアプローチにより、お客様の製品がRED-DAおよびEN 303 645基準を満たすことを保証します。コンプライアンスへの道を合理化し、時間とコストを削減します。この統合されたサービスモデルにより、Jazz Hipsterは規制コンプライアンスの複雑さを乗り越えるための信頼できるパートナーとしての地位を確立しています。

EN 303 645とは?

・詳細なセキュリティ要件

EN 303 645は、RED委任法の目的に直接合致する技術的ガイドラインを定める上で重要な役割を果たします。IoT環境に固有の脆弱性を軽減することに焦点を当てています。

- 認証プロトコル: この規格は、デフォルトパスワードの排除を超えて、デバイスが認証メカニズムを実装することを義務付けています。これには、認証データの管理と、ETSI文書で指定された「最小限のセキュリティメカニズム」の実装が含まれます。これらのメカニズムは、ユーザー認証情報が安全に取り扱われ、保存されることを保証し、不正アクセスのリスクを大幅に削減します。この規格は、適切な場合には多要素認証の使用と、安全なパスワードポリシーの実装を強調しています。

- 安全なデータ保管と伝送: この規格は、保管中および伝送中の両方でデータを保護することの重要性を強調しています。機密性の高いユーザーデータがネットワークを移動中またはデバイスに保存されている間に、傍受、改ざん、または不正利用されるのを防ぐために、暗号化プロトコルを適用する必要があります。

- プライバシー管理とデータ最小化: EN 303 645は、堅牢なプライバシー管理とともに「データ最小化」の原則を強調しています。この規格は、デバイスが意図された機能に必要な個人データのみを収集および処理することを要求します。個人データを収集する前に明確なユーザー同意メカニズムを義務付け、ユーザーが自身のデータの収集、処理、共有を管理するための効果的なツールを提供します。メーカーは、プライバシーを念頭に置いてデバイスを設計し、ユーザーが簡単に個人データを削除でき、どのデータがなぜ収集されているかを理解できる機能を実装することが奨励されます。

- 安全なソフトウェアアップデートと脆弱性管理: EN 303 645は、「安全なアップデートプロセス」の決定的な重要性を強調しています。メーカーは、セキュリティ脆弱性に対処するためにタイムリーなアップデートを提供し、これらのアップデートがユーザーに安全に配信されることを保証する必要があります。この規格は、アップデートの完全性と真正性を検証するメカニズムを義務付け、アップデートプロセスとその重要性についてユーザーに明確なコミュニケーションを行うことを要求します。この安全なアップデートプロセスは、特に新たな脅威が出現する中で、IoTデバイスの長期的なセキュリティと機能性を維持するために不可欠です。この規格はまた、メーカーが自社デバイスのソフトウェアアップデートサポート期間に関する明確なポリシーを提供することを奨励しています。

- ネットワークセキュリティ機能: EN 303 645は、デバイスがボットネットの一部になったり、DDoS攻撃で使用されたりするのを防ぐネットワークセキュリティ対策を実装することを要求します。これには、侵入検知システムやネットワークの異常にリアルタイムで対応する能力などが含まれます。

・詳細な実装ガイドと試験規格

メーカーのコンプライアンスプロセスを支援するために、ETSIはEN 303 645と並行して、実装と試験に関する詳細なガイドラインを提供する追加文書を発行しています:

- TS 103 701: この文書は、IoTデバイスのEN 303 645規格への適合性を試験・検証するための包括的なガイドラインを提供します。デバイスセキュリティ評価の一貫性と網羅性を確保するのに役立ち、試験機関が使用すべき方法と基準を規定しています。この構造化されたアプローチは、メーカーが規制コンプライアンスのために製品を準備する上で大いに役立ち、セキュリティのすべての側面が適切にカバーされることを保証します。

- TR 103 621: 実装ガイドとして機能するTR 103 621は、EN 303 645に準拠するために必要なセキュリティ対策を実装する方法について、メーカーに実践的なアドバイスを提供します。製品開発および試験段階で貴重なリソースとなり、メーカーが規格の要件を効果的に理解し適用するのに役立ちます。このガイドは、ベストプラクティスについて議論し、製品設計と手順を要求されるセキュリティ成果に合わせるための具体的な手順を提供します。

これらの文書を活用することで、メーカーはコンプライアンスに必要な評価基準と実装手順を明確に理解できます。また、この記事で参照されているEN 303 645の現行バージョンは、2020年6月に発行されたV2.1.1であることに注意することが重要です。しかし、規格は定期的な見直しと更新の対象となります。メーカーおよび関係者は、規格の更新や改訂についてETSIのウェブサイトを定期的に確認することを強くお勧めします。最新バージョンについて常に情報を得ることで、継続的なコンプライアンスが確保され、急速に変化するIoT環境における進化するサイバーセキュリティ要件への適応に役立ちます。

・コンプライアンスの影響

EN 303 645への準拠は、規制要件に合致するだけでなく、IoT製品に対する消費者の信頼を大幅に高めます。これらの基準を満たすことにより、メーカーは消費者のプライバシー保護とデバイスのセキュリティ強化へのコミットメントを示し、これはセキュリティ意識が高まる世界において重要な市場差別化要因となり得ます。

コンプライアンスへの準備

コンプライアンス方法の概要

- 自己評価: メーカーは、自社製品が必要な整合規格を満たしていることを確認するために自己評価を実施できます。このプロセスには、製品のすべての設計および機能側面が指定されたセキュリティプロトコルに合致していることを検証するための内部チェックと徹底的な文書化が含まれます。

- 第三者評価: 公平な評価のために、メーカーは独立した試験機関を利用する選択肢があります。これらの機関は、サイバーセキュリティ基準への製品コンプライアンスを評価し、セキュリティ対策の外部検証を提供します。

適合性評価と認証

- 適合性評価プロセス: 整合規格が確立されると、試験所は製品がすべての規制要件を満たしていることを認証するために適合性評価を実施します。このプロセスにより、市場に導入される製品がEU基準に準拠していることが保証されます。

- EU型式証明書(EU-TEC): この証明書は、製品が必要なすべてのEUコンプライアンスチェックに合格したことを検証するため、メーカーにとって不可欠です。EU-TECの取得はEU市場への参入に必須であり、製品が厳格なEUのサイバーセキュリティおよび安全基準を満たしていることを保証します。

詳細な適合性評価プロセス

EN 303 645および関連規格に準拠するために、メーカーは詳細な適合性評価プロセスに取り組む必要があります。このプロセスは、製品の徹底的な検証と認証を保証し、厳格なサイバーセキュリティ要件を満たしていることを示します。

- 実装適合性宣言書(ICS – Implementation Conformance Statement): 実装適合性宣言書(ICS)は、被試験デバイス(DUT – Device Under Test)に実装された特定のセキュリティ対策を詳述する重要な文書です。必須および推奨要件への準拠状況に関する洞察を提供し、以下を含みます:

- 実装された機能:製品に組み込まれたセキュリティ機能と機能性の説明。

- 準拠詳細:DUTがEN 303 645によって概説された必須、推奨、および条件付き要件をどのように満たしているかの明確化。

- 裏付け証拠:セキュリティ対策への準拠を示す試験、監査、および実践の文書化。

- 試験用実装追加情報(IXIT – Implementation eXtra Information for Testing): 試験用実装追加情報(IXIT)フォームは、DUTの設計、実装方法、および技術的詳細を概説します。製品の機能性と試験要件について試験機関に情報を提供し、以下をカバーします:

- 実装された機能:製品に組み込まれたセキュリティ機能と機能性の説明。

- 準拠詳細:DUTがEN 303 645によって概説された必須、推奨、および条件付き要件をどのように満たしているかの明確化。

- 裏付け証拠:セキュリティ対策への準拠を示す試験、監査、および実践の文書化。

メーカーへの戦略的推奨事項

- 適切な評価方法の選択: メーカーは、自己評価と第三者評価のどちらかを選択する際に、製品の複雑さと特定の市場目標を考慮する必要があります。製品の複雑さ、市場範囲、コンプライアンスプロセスを管理する内部能力などの要因がこの決定に影響します。

- 評価への準備: スムーズな評価プロセスを保証するために、メーカーは必要なすべての文書を収集し、自社の業務をサイバーセキュリティのベストプラクティスに合わせる必要があります。これには、セキュリティ対策、アップデートログ、コンプライアンスへの取り組みに関する詳細な記録の維持が含まれます。

メーカーへの影響

RED-DAおよびEN 303 645がメーカー、特にオーディオ製造セクター内のメーカーに与える影響は多面的です。これらの規制は、生産プロセス、市場でのポジショニング、および規制コンプライアンスに影響を与えます。

- より広範な業界への影響: これらの規制への準拠は、単なる法的義務ではなく、市場における重要な競争上の優位性でもあります。これらの基準を満たすメーカーは、セキュリティと信頼性へのコミットメントを促進する主要なセールスポイントとして、その準拠を活用できます。

- 準備の緊急性: 必須コンプライアンスの2025年の期限が迫っているため、メーカーは混乱を避けるために今すぐ準備を開始する必要があります。これには、内部プロセスの更新、スタッフのトレーニング、そして厳格なセキュリティ要件を満たすための製品の再設計の可能性が含まれます。

- コストへの影響: これらの規制への適応には、特に短期的にはコストが発生しますが、サイバーインシデントのリスク低減や市場の信頼強化など、コンプライアンスの長期的なメリットは、これらの初期投資を上回る可能性があります。

コンプライアンスと競争力のために今すぐ行動を

重要なポイント

- コンプライアンスの緊急性: 2025年8月の期限が近づいているため、メーカーは新しい基準を満たすために迅速に行動する必要があります。

- 包括的なセキュリティ対策: 新しい基準は、認証、暗号化、プライバシー保護などを含め、設計段階からのセキュリティ考慮を要求します。

- 市場競争上の優位性: 早期のコンプライアンスは、セキュリティ意識が高まる市場において重要な差別化要因となり得ます。

- 長期的な業界への影響: これらの規制はサイバーセキュリティ実践における革新を推進し、より安全で信頼性の高いIoTエコシステムにつながる可能性があります。

今後の展望

サイバーセキュリティに焦点を当てたイノベーションの急増が見られることが予想されます。これらの規制を障害ではなく改善の機会と見なすメーカーが、新たなセキュリティ優先の環境におけるリーダーとして浮上する可能性が高いでしょう。

Jazz Hipsterのような企業にとって、この規制の転換は、品質とセキュリティへのコミットメントを強化する機会を提供します。コンプライアンスへの道は困難かもしれませんが、最終的にはオーディオ業界、消費者、そしてより広範なIoTエコシステムに利益をもたらす不可欠な道のりです。コネクテッドデバイスの未来は安全であり、その未来に備えるべき時は今です。

References

- [1] Cyber Management Alliance – IoT Security: 5 cyber-attacks caused by IoT security vulnerabilities – https://www.cm-alliance.com/cybersecurity-blog/iot-security-5-cyber-attacks-caused-by-iot-security-vulnerabilities

- [2] Palo Alto Networks – Unit 42 IoT Threat Report 2020 – https://unit42.paloaltonetworks.com/iot-threat-report-2020/

- [3] ETSI – EN 303 645 V2.1.1 (2020-06) – https://www.etsi.org/deliver/etsi_en/303600_303699/303645/02.01.01_60/en_303645v020101p.pdf

- [4] OnwardSecurity – RED-DA Certification Service – https://www.onwardsecurity.com/lab_security-detail/redda/

- [5] UL Solutions – Cybersecurity Advisory for RED Compliance – https://www.ul.com/services/ul-solutions-cybersecurity-advisory-red-compliance

- [6] Bitdefender – IoT-related data breaches on the rise, research shows – https://www.bitdefender.com/blog/hotforsecurity/iot-related-data-breaches-rise-research-shows/